Block Net Cut Pada MikroTik RouterOS (DHCP Server)

Net Cut adalah suatu aplikasi pemotong

bandwidth yang berorientasi pada jaringan LAN/Hotspot. Yang menjadikan

dirinya sebagai gateway (baca: secara paksa) dan bebas untuk mengatur

trafick in dan out. Metoda Attacknya adalah mengirimkan ping request

terlebih dahulu ke dalam ip table (rentang ip blok) untuk kemudian

mengirimkan request random MAC (Dynamic based DHCP) kepada ip yang

dituju (ip yg aktif tentunya) dengan mengacaukan alamat MAC Address pada

request one by one menuju gateway.

NetCut men-scan jaringan dengan

membuat IP-Table sesuai dengan kondisi netmask atau scope pada suatu

jaringan sehingga NetCut mampu untuk menampilkan IP aktif beserta

MAC-Address nya pada jaringan victim-nya. Misalkan IP LAN jaringan

tersebut menggunakan slash (/) 24 = 254 ip-address, maka NetCut akan

melakukan scanning ip pada rentang ip yang dimaksud tersebut diatas dan

memunculkannya ke dalam list ip beserta MAC-address komputer yang aktif

untuk kemudian melakukan actionnya.

Efek yang ditimbulkan dari jenis

serangan NetCut ini adalah, koneksi yang telah terbagi kepada ip pemakai

(koneksi ke user) akan terputus dan beralih kepada si pengguna NetCut.

Dengan cara melakukan spoofing kepada ARP (Address Resolution Protocol)

ip victim / target nya.

Cara menggunakan Netcut:

1. install di komputer > Jalankan softwarenya

2. Pilih IP/Hostname/Mac Address client klik "cut off".

3. User yang dijadikan target tersebut

akan langsung terputus koneksinya dari server sampai dibebaskan dari

pengaruh NetCut, atau dia mengganti IP address nya sendiri.

Berikut ini hal-hal yang dianggap perlu dalam penanggulangan NetCut pada MikroTik RouterOS.

1.

Rampingkan rentang ip pada jaringan LAN hingga menjadi 1 ip (/32) atau 2

ip (/31) sehingga NetCut tidak bisa membaca rentang IP pada LAN. Pada

DHCP server:

/ip dhcp-server network add address=x.x.x.x/x gateway=x.x.x.x netmask=32

Atau ganti dengan 31 pada kolom netmask, sesuaikan kondisi.

2. Buka Ip --> Hotspot --> Masuk

ke tab server, edit server yang digunakan, tambahkan angka 1 untuk

"Addresses Per Mac". Seperti yang terlihat tanda panah pada gambar

dibawah ini.

3. Pada ARP-list (masuk melalui menu

"IP --> ARP"), set menjadi static ip yang terkoneksi ke router. Klik

kanan pada ip-list dan pilih "make static". Lihat gambar:

Kelemahannya adalah jika user selesai

menggunakan ip tersebut, maka ip tersebut tidak bisa digunakan lagi oleh

user lain yang menggunakan MAC yang berbeda, untuk itu secara rutin

harus dilakukan penghapusan ip dari dalam list ARP ini, atau bisa

gunakan scheduler untuk jadwal penghapusan list, bahkan juga bisa

gunakan script, yang otomatis menghapus list ini tanpa harus login.

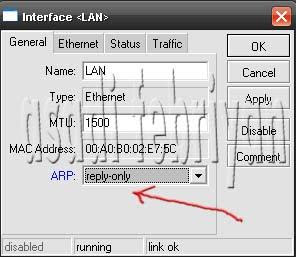

4. Pada bagian Interface List, edit

ethernet yang mengarah ke hotspot ARP nya menjadi "Reply-Only".

Perhatikan panah merah pada gambar dibawah ini:

Atau bila perlu ICMP (ping) juga block

yang mengarah ke gateway untuk lebih memaksimalkan pengamanan, bisa

anda tambahkan rule lainnya setelah anda melihat sifat dan cara kerja

dari NetCut.

Sebatas ini, sisi server telah

diamankan dengan langkah-langkah diatas, pada bagian client / user bisa

juga mengamankan diri sendiri dengan men-set static ip gateway-nya,

misalkan (pada os windows):

c:\arp –s [IP Address] [MAC Address]

c:\arp –s 192.168.0.1 00:02:2A:C6:B5:53

Atau bisa juga dengan melihat jumlah router yang aktif, dengan:

c:\arp –a

Jika

terdapat dua router yang aktif (selain user), silahkan bertanya kepada

adminnya, kemungkinan besar router satunya adalah ip yang menggunakan

NetCut.

Dan jika memang telah yakin bahwa ip kita terinfeksi, lakukan pemutusan ARP:

c:\arp -d

Cara

lainnya pada sisi client adalah menggunakan aplikasi anti netcut,

aplikasi ini banyak beredar diinternet, silahkan googling untuk link

downloadnya.

Salam Codet.

sumber : http://asadi-febriyan.blogspot.com/2011/05/block-net-cut-pada-mikrotik-routeros.html